4.3.1 部署安全策略

系列 - 构建中型企业办公网

目录

摘要

本实验将指导你如何在企业网络环境中部署防火墙安全策略 🛡️,通过配置防火墙区域(Zone)、地址对象和安全规则,实现对不同用户组(教师和学生)的网络访问控制 🔒。

实验目标 🎯

- 学习防火墙区域(Zone)的配置方法 🌐

- 掌握地址对象和时间对象的创建 📇

- 实现基于用户组和时间的差异化安全策略 🕑

- 验证安全策略的有效性 ✅

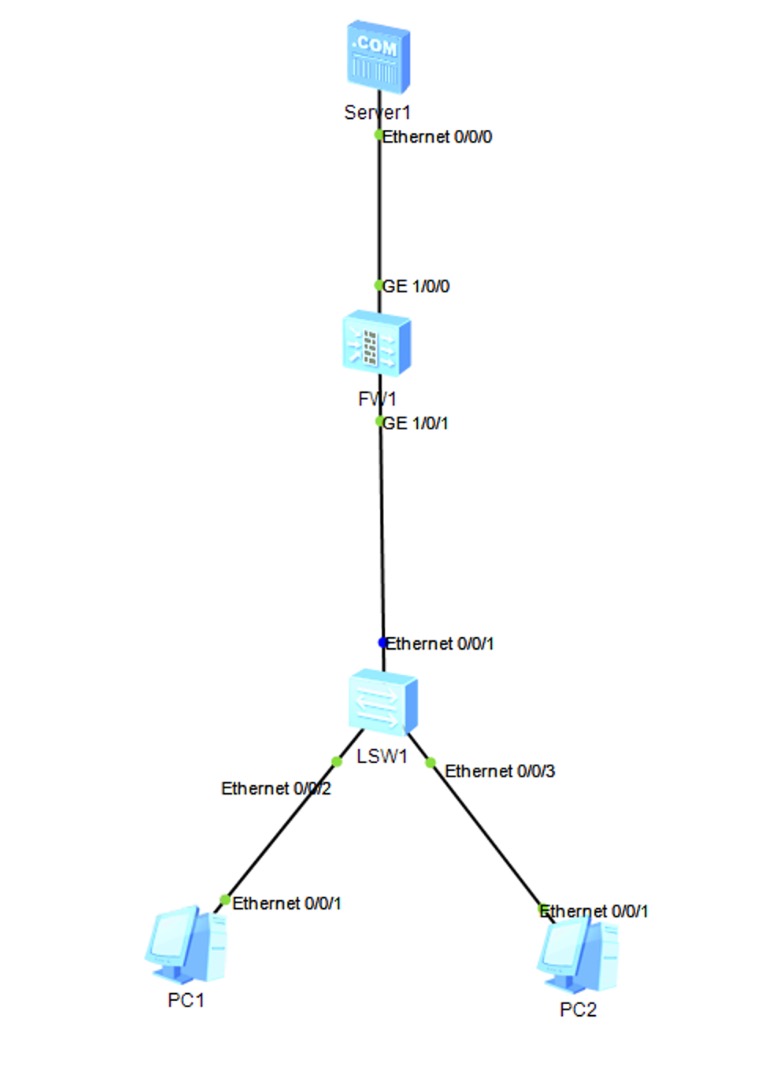

拓扑图 🗺️

信息

本实验使用华为USG6000V防火墙设备 💻,通过配置不同的安全区域和策略,实现对内网用户的访问控制 🔐。

按照以下信息配置PC和Server的网络参数:

| 设备 | IP/子网掩码 | 网关 | 说明 |

|---|---|---|---|

| PC1 | 192.168.10.2/24 | 192.168.10.1 | 模拟教师网络 👨🏫 |

| PC2 | 192.168.20.2/24 | 192.168.20.1 | 模拟学生网络 🧑🎓 |

| Server | 192.168.100.10/24 | 192.168.100.1 | 模拟外部网络 ☁️ |

技巧

Server 用来模拟外部网络资源 🌏,在实际环境中通常会使用Cloud设备模拟互联网,但由于实验环境限制,这里使用Server替代。

实验过程 🚀

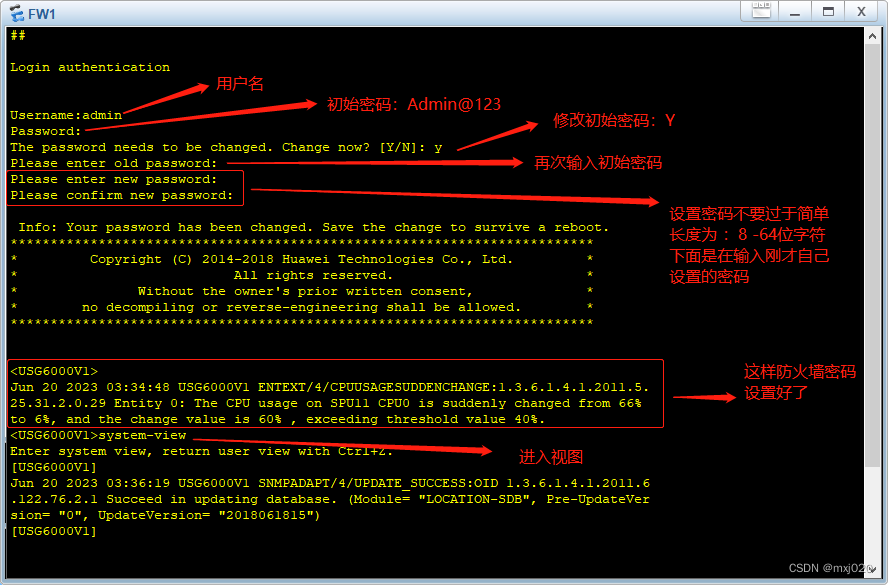

准备:登录防火墙设备 🚪

信息

首次登录防火墙设备时,需要使用默认的用户名和密码 🔑。登录后建议立即修改默认密码,提高设备安全性 🔒。

默认用户名:admin 👤

默认密码:Admin@123 🔑

1. 配置交换机VLAN 🔌

信息

VLAN(虚拟局域网)是将一个物理网络划分为多个逻辑网段的技术 🔀,可以提高网络性能和安全性。在本实验中,我们使用VLAN将教师网络和学生网络分离 ↔️。

按照下表配置交换机接口的VLAN属性:

| 接口 | 类型 | VLAN | 说明 |

|---|---|---|---|

| Eth0/0/2 | Access | 10 | 连接教师网络 👨🏫 |

| Eth0/0/3 | Access | 20 | 连接学生网络 🧑🎓 |

| Eth0/0/1 | Trunk | 10, 20 | 连接防火墙 🛡️ |

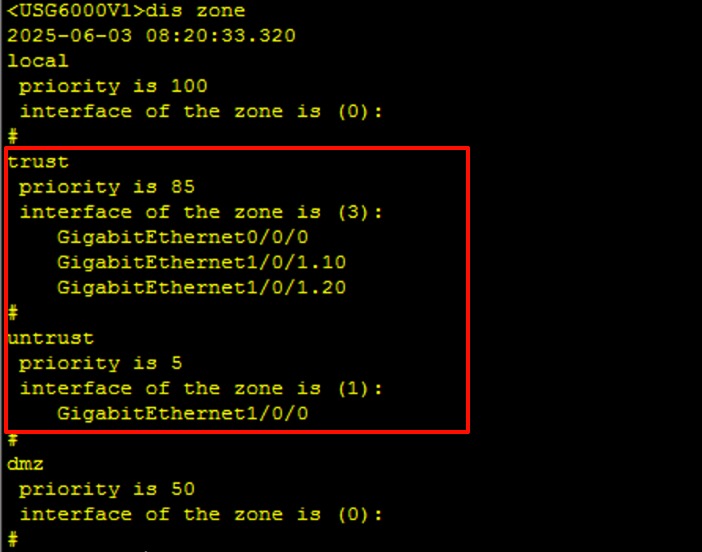

2. 绑定防火墙接口和Zone 🔗

摘要

防火墙Zone(安全区域)是防火墙上的逻辑分区 :dividers:,用于对网络流量进行分类和控制。通常将内网接口划分为trust区域 🛡️,外网接口划分为untrust区域 ⚠️。

首先,配置防火墙的物理接口和子接口:

# 外网接口配置

int g1/0/0

ip address 192.168.100.1 24

quit

# 配置两个子接口,作为VLAN10、20的网关

int g1/0/1.10

ip address 192.168.10.1 24

vlan-type dot1q 10 # 指定VLAN标签为10

quit

int g1/0/1.20

ip address 192.168.20.1 24

vlan-type dot1q 20 # 指定VLAN标签为20

quit

技巧

子接口配置中的

vlan-type dot1q命令用于指定VLAN封装类型为802.1Q标准 📦,后面的数字是VLAN ID。接下来,创建安全区域并绑定接口:

# 创建信任区域并添加内网接口

firewall zone name trust

add interface g1/0/1.10 # 添加教师网络接口

add interface g1/0/1.20 # 添加学生网络接口

quit

# 创建非信任区域并添加外网接口

firewall zone name untrust

add interface g1/0/0

quit使用以下命令查看Zone配置信息:

display zone

信息

地址对象是防火墙中用于标识特定IP地址或网段的逻辑对象 🗂️,可以在安全策略中被引用,简化配置过程。

创建地址对象,用于后续安全策略配置:

# 创建教师网络地址对象

ip address-set teacher-network type object

address 192.168.10.0 mask 24 # 指定教师网段

quit

# 创建学生网络地址对象

ip address-set student-network type object

address 192.168.20.0 mask 24 # 指定学生网段

quit3. 配置时间策略 ⏰

摘要

时间对象用于定义特定的时间段 📆,结合安全策略可以实现基于时间的访问控制,例如限制学生只能在特定时间段内访问互联网 ⌛。

创建时间对象:

# 创建学生上网时间对象

time-range student_time

period-range 08:30:00 to 12:00:00 working-day # 上午课程时间

period-range 13:10:00 to 16:30:00 working-day # 下午课程时间

period-range 00:00:00 to 23:59:59 off-day # 非工作日全天

quit

# 创建教师上网时间对象(全天候)

time-range teacher_time

period-range 00:00:00 to 23:59:59 daily # 每天全天

quit

技巧

working-day表示工作日(周一至周五)📆off-day表示非工作日(周六和周日)🏖️daily表示每天(包括工作日和非工作日)🕒

4. 定制安全策略 📋

摘要

安全策略是防火墙的核心功能 ⚙️,用于控制不同网络区域之间的流量。策略基于源区域、目标区域、源地址、目标地址、服务类型和时间等条件,决定是允许 ✅ 还是拒绝 ⛔ 特定的网络流量。

警告

防火墙策略是按照从上到下的顺序匹配的 ⬇️,一旦匹配成功就会执行相应的动作并停止匹配。因此,策略的顺序非常重要 ❗,通常将特定的规则放在前面,通用的规则放在后面。

配置安全策略:

# 进入安全策略配置模式

security-policy

security-policy

# 学生上网策略(限时)

rule name student_allowed

source-zone trust # 源区域为信任区域

destination-zone untrust # 目标区域为非信任区域

source-address address-set student-network # 源地址为学生网络

destination-address any # 目标地址为任意

service http https icmp # 允许的服务类型:网页浏览和ping

time-range student_time # 应用时间限制

action permit # 允许通过

quit

# 教师上网策略(全时段)

rule name teacher_always

source-zone trust # 源区域为信任区域

destination-zone untrust # 目标区域为非信任区域

source-address address-set teacher-network # 源地址为教师网络

destination-address any # 目标地址为任意

service any # 允许所有服务类型

action permit # 允许通过

quit

# 学生非授权时间拒绝策略

rule name student_deny

source-zone trust # 源区域为信任区域

destination-zone untrust # 目标区域为非信任区域

source-address address-set student-network # 源地址为学生网络

action deny # 拒绝通过

quit

# 默认拒绝策略(兜底策略)

rule name default_deny

source-zone trust # 源区域为信任区域

destination-zone untrust # 目标区域为非信任区域

action deny # 拒绝通过

quit

技巧

- 策略

student_allowed允许学生在指定时间内访问HTTP、HTTPS网站和使用ICMP协议(ping)🕘 - 策略

teacher_always允许教师全天候访问任何网络服务 ♾️ - 策略

student_deny拒绝学生在非授权时间的所有访问请求 🚫 - 策略

default_deny作为兜底策略,拒绝所有未明确允许的访问请求 🛑

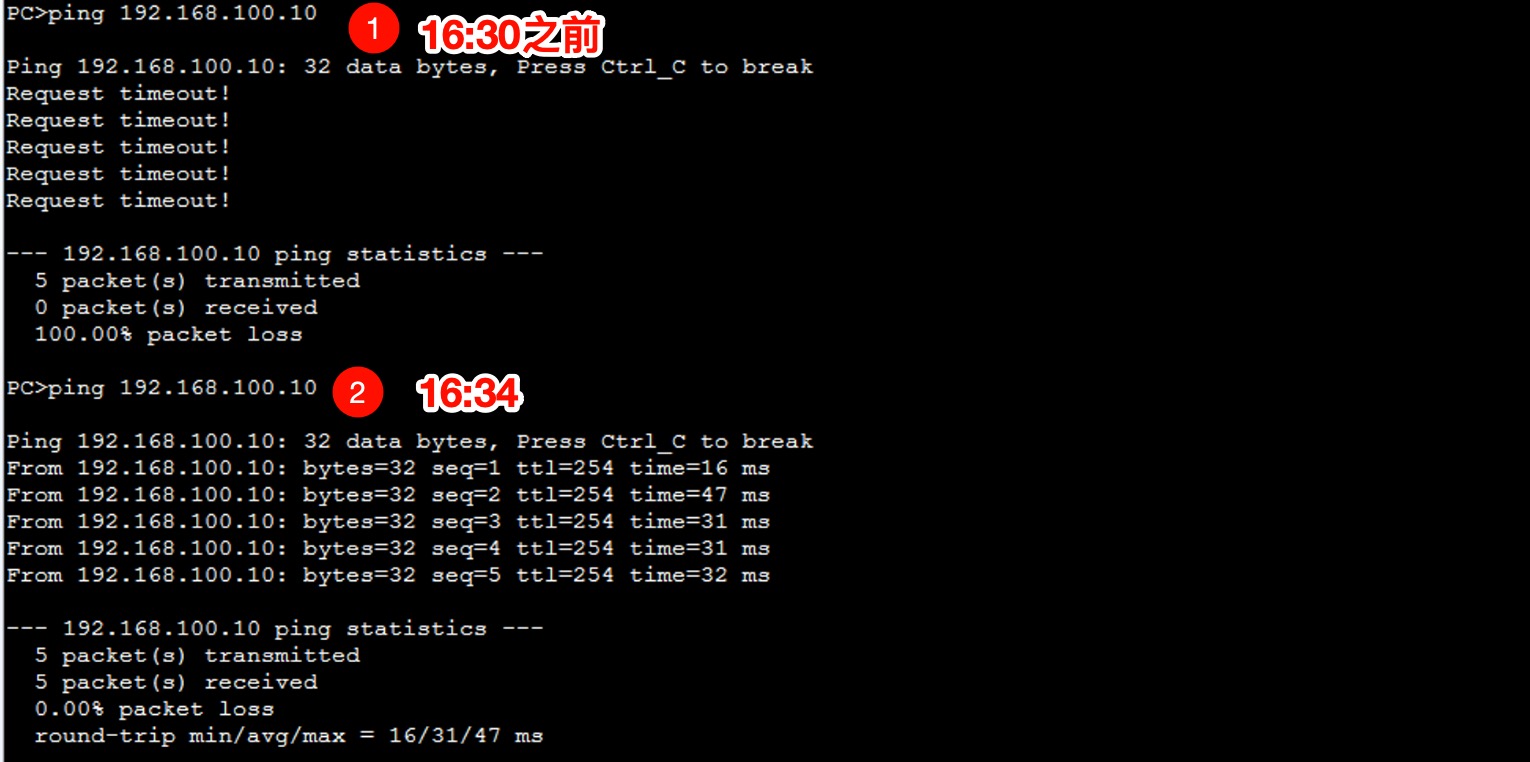

验证安全策略 🔍

信息

验证安全策略是否生效的最简单方法是测试不同网络之间的连通性 🔄。在本实验中,我们通过ping测试来验证策略配置是否正确 📡。

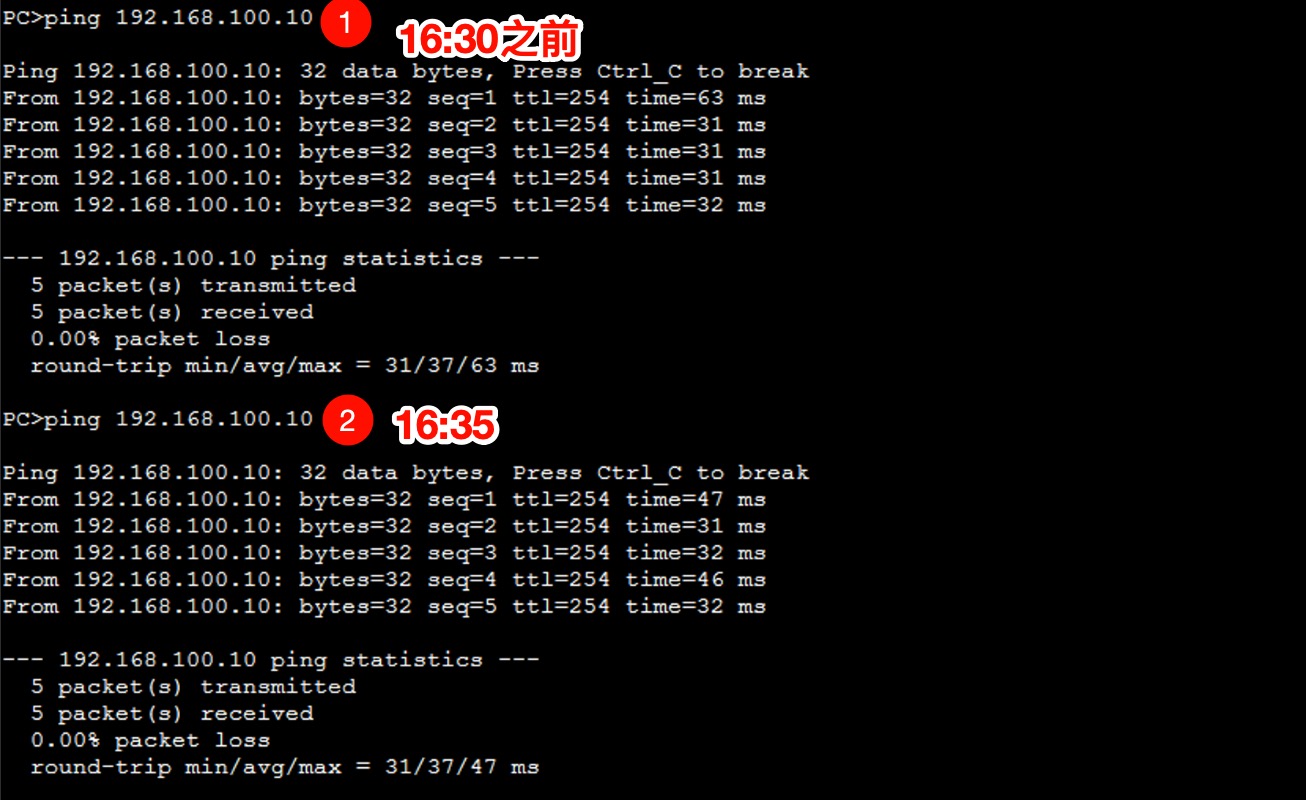

测试教师网络访问 👨🏫

PC1(教师网络)ping Server(外部网络):

成功

教师网络可以成功访问外部网络 🎉,符合我们的安全策略设计。从截图可以看到,ping测试成功,数据包往返正常 ✅。

测试学生网络访问 🧑🎓

PC2(学生网络)ping Server(外部网络):

技巧

学生网络的访问结果取决于当前时间是否在允许的时间范围内 🕒。如果当前时间不在

student_time定义的范围内,ping测试将失败 ❌;如果在允许时间内,则测试应该成功 ✅。总结 📝

摘要

通过本实验,我们成功配置了基于用户组和时间的差异化安全策略 🛡️,实现了对不同网络用户的精细化访问控制 🔒。这种配置方式在学校 🏫、企业 🏢 等需要对不同用户组实施不同网络访问权限的场景中非常实用。

主要学习内容:

- 防火墙Zone(安全区域)的配置方法 🛡️

- 地址对象和时间对象的创建与应用 📇 🕒

- 安全策略的定制与优先级设置 📋

- 策略验证方法 🔎